Securitatea informationala

суббота, 20 апреля 2013 г.

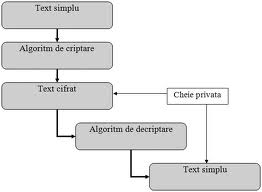

Algoritmi simetrici de criptare

Algoritmi simetrici de criptare

Standardul de Criptare a Datelor (în engleză Data Encryption Standard, DES) este un cifru (o metodă de criptare a informației), selectat ca standard federal de procesare a informațiilor în Statele Unite în 1976, și care s-a bucurat ulterior de o largă utilizare pe plan internațional. Algoritmul a fost controversat inițial, având elemente secrete, lungimea cheii scurtă și fiind bănuit că ascunde de fapt o portiță pentru NSA. DES a fost analizat intens de către profesionaliști în domeniu și a motivat înțelegerea cifrurilor bloc și criptanaliza lor.

Standardul de Criptare a Datelor (în engleză Data Encryption Standard, DES) este un cifru (o metodă de criptare a informației), selectat ca standard federal de procesare a informațiilor în Statele Unite în 1976, și care s-a bucurat ulterior de o largă utilizare pe plan internațional. Algoritmul a fost controversat inițial, având elemente secrete, lungimea cheii scurtă și fiind bănuit că ascunde de fapt o portiță pentru NSA. DES a fost analizat intens de către profesionaliști în domeniu și a motivat înțelegerea cifrurilor bloc și criptanaliza lor.

DES

este astăzi considerat nesigur pentru multe aplicații. Acest lucru se datorează

în principiu cheii de 56 de biți, considerată prea scurtă; cheile DES au fost

sparte în mai puțin de 24 de ore. De asemenea, există unele rezultate analitice

care demonstrează slăbiciunile teoretice ale cifrului, deși nu este fezabilă

aplicarea lor. Se crede că algoritmul este practic sigur în forma Triplu DES, deși există atacuri teoretice și

asupra acestuia. În ultimii ani, cifrul a fost înlocuit de Advanced Encryption Standard (AES).

Securitatea

criptarii simetrice (cu cheie secreta) depinde de protectia cheii; managementul

acestora este un factor vital in securitatea datelor si cuprinde urmatoarele

aspecte:

- generarea

cheilor. Pot fi folosite, cu o tabela de conversie, proceduri manuale (datul cu

banul, aruncarea zarurilor), dar numai pentru generarea cheilor master

(folosite pentru cifrarea cheilor). Pentru cheile de sesiune sau de terminal

sunt necesare proceduri automate, de generare (pseudo) aleatoare, care se pot

baza pe amplificatoare de zgomot, functii matematice si diversi parametri

(numarul curent al apelurilor sistem, data, ora etc).

- distributia

cheilor. Cu privire la transportul cheii secrete, problema este in general

rezolvata prin folosirea unei alte chei, numita cheie terminal, pentru a o

cripta. Cheile de sesiune - generate numai pentru o comunicatie - sunt

transportate criptat cu cheile terminal care, de asemenea, pot fi protejate

(cand sunt memorate) cu alta cheie, numita cheie master.

- memorarea

cheilor. Utilizarea algoritmilor simetrici, in cazul a N entitati care doresc

sa comunice, implica N(N-1)/2 chei de memorat intr-un mod sigur. in realitate,

nu toate legaturile bidirectionale se stabilesc la acelasi timp; este motivul

pentru care se utilizeaza cheile de sesiune. Cheile terminal, care cripteaza

numai date foarte scurte (chei de sesiune), sunt foarte dificil de atacat. Cand

sunt folosite chei publice, X500 pare cea mai buna solutie pentru managementul

cheilor. Cheile publice sunt pastrate in directoare X500, ca certificate

semnate cu o semnatura digitala a Autoritatii de certificare (Certificate

Authority).

Intalnim

urmatoarele tipuri de sisteme de criptare cu algoritmi cu cheie secreta:

- cifrul

DES (DES simplu, DES cu sub-chei independente, DESX, DES generalizat GDES, DES

cu cutii S alternative, DES cu cutii S dependente de cheie);

- cifrul

IDEA;

- cifrul

FEAL;

- cirful

LOKI;

-cifrul

RC2.

Descrierea virusului "Calul Troian"

Calul Troian - un program care oferă acces

neautorizat la un computer pentru a efectua orice acțiune de destinație, fără

avertisment proprietarului de calculator sau trimite la o anumită adresă

informații colectate. Cu toate acestea, de obicei, prezintă ca pe ceva pașnic și extrem de

utile. O parte din troieni limitate la care trimite parolele prin e-mail la

creatorul sau persoana care a configurat programul (e-mail troian). Cu toate

acestea, utilizatorii de Internet sunt programele cele mai periculoase, care vă

permit să accesa de la distanță masina lor de (BackDoor). Foarte des, troieni

ajunge pe computer, împreună cu programe utile sau utilități populare,

mascinduse.

O caracteristică a acestor programe, forțându-le să clasifice ca nocive, este lipsa de avertizare de instalare și start-up. Când executați troian se instalează în sistem și apoi monitorizarea acestuia, iar utilizatorul este dat nici rapoarte ale acțiunilor sale. Mai mult, trimiterea la troian pot lipsi din lista aplicațiilor active, sau fuziona cu ei. Ca rezultat, utilizatorii de calculatoare nu pot fi conștienți de prezența în sistem, în timp ce computerul este configurat pentru a permite telecomandă. Destul de des, termenul de "cal troian" înseamnă virus. De fapt, departe de ea. Spre deosebire de viruși, troieni, concepute pentru a obține informații confidențiale, precum și accesul la anumite resurse de calculator.

Există diferite căi troian pe sistemul dumneavoastră. Acest lucru se întâmplă cel mai adesea atunci când executați un program util, care a introdus pe server troian. În primul termen server copiaza in orice director care se înregistrează în registrul sistemului, și chiar dacă programul gazdă nu pornește, sistemul dumneavoastră a fost infectat cu un troian. Puteti infecta calculatorul chiar dumneavoastră si se execută prin programul infectat. Acest lucru se întâmplă de obicei, atunci când un program nu este descărcat de pe serverele oficiale, precum și pe paginile personale.

O caracteristică a acestor programe, forțându-le să clasifice ca nocive, este lipsa de avertizare de instalare și start-up. Când executați troian se instalează în sistem și apoi monitorizarea acestuia, iar utilizatorul este dat nici rapoarte ale acțiunilor sale. Mai mult, trimiterea la troian pot lipsi din lista aplicațiilor active, sau fuziona cu ei. Ca rezultat, utilizatorii de calculatoare nu pot fi conștienți de prezența în sistem, în timp ce computerul este configurat pentru a permite telecomandă. Destul de des, termenul de "cal troian" înseamnă virus. De fapt, departe de ea. Spre deosebire de viruși, troieni, concepute pentru a obține informații confidențiale, precum și accesul la anumite resurse de calculator.

Există diferite căi troian pe sistemul dumneavoastră. Acest lucru se întâmplă cel mai adesea atunci când executați un program util, care a introdus pe server troian. În primul termen server copiaza in orice director care se înregistrează în registrul sistemului, și chiar dacă programul gazdă nu pornește, sistemul dumneavoastră a fost infectat cu un troian. Puteti infecta calculatorul chiar dumneavoastră si se execută prin programul infectat. Acest lucru se întâmplă de obicei, atunci când un program nu este descărcat de pe serverele oficiale, precum și pe paginile personale.

semnareaunui document folosind semnatura digitala

Iata

o sintagma care este cunoscuta probabil celor mai multi

dintre voi:

“Factura

a fost stampilata? S-a semnat documentul de

catre partenerul de

afaceri?”

Practic, semnarea si stampilarea reprezinta

modurile prin care

documentele

tale capata recunoastere juridica.

In

fiecare zi, oamenii semneaza scrisorile si alte documente, demonstrand

ca

sunt de acord cu continuturile lor.

Totusi, semnaturile manuale sunt

vulnerabile

pentru ca e posibil sa fie reproduse

si ca documentele sa fie

modificate

dupa ce au fost semnate. Semnaturile digitale si cele manuale sunt

ambele

bazate pe faptul ca e foarte greu sa gasesti doua persoane cu aceeasi

semnatura.

Derularea

afacerilor prin intermediul retelei Internet si schimbul de date pe

suport

electronic necesita existenta aceluiasi sentiment

de incredere si

securitate

al partenerilor care incheie o tranzactie la fel ca in cazul

comertului

"clasic".

Acest sentiment poate fi dat acum de folosirea

semnaturii digitale.

Semnatura

electronica (sau digitala) este pentru documentele electronice ceea

ce

este o semnatura olografa pentru documentele tiparite.

Semnatura

electronica reprezinta informatii in format electronic

si care

sunt

atasate sau logic asociate unor documente,

in forma de asemenea

electronica,

si serveste ca metoda de identificare

a semnataruiui si este

inmagazinata

pe suport magnetic securizat.

Cu

alte cuvinte, semnaturile digitale permit

autentificarea mesajelor

digitale,

asigurand destinatarul de identitatea expeditorului si

de integritatea

mesajului,

furnizand astfel un grad mult mai

mare de securizare decat

semnatura

olografa.

Destinatarul

mesajului semnat digital poate verifica atat faptul ca mesajul

original

apartine persoanei a carei semnatura a fost atasata cat

si faptul ca

mesajul

n-a fost alterat, intentionat sau accidental, de cand a fost semnat. Mai

mult,

semnatura digitala nu poate fi negata; semnatarul

documentului nu se

poate

disculpa mai tarziu invocand faptul ca a fost falsificata

(Documentele

"parafate“

cu o semnatura electronica au valabilitate juridica in instanta,

iar

emitentul

acesteia este identificat fara putinta de tagada).

Semnatarul

este definit ca fiind acea persoana care detine un dispozitiv de

creare

a semnaturii electronice si care actioneaza fie in nume propriu (persoana

fizica)

fie in numele unui tert (persoana juridica, de exemplu).

Semnatura

electronica se aplica unui document in

format electronic,

redactat

sau obtinut prin intermediul programelor informatice, de exemplu:

-

Documente MS Word (contracte, documente, notificari, etc.) ;

-

Spread-sheet Excel (rapoarte financiare, state de plata a salariilor, etc.);

-

Documente Adobe Acrobat;

-

Fotografii digitale (constatari, mostre, comanda de produse, etc.);

-

Programe expert de gestiune a documentelor;

Adăugarea uneia sau mai multor linii de semnătură la un document

2007

Microsoft Office system introduce posibilitatea de a insera o linie de

semnătură într-un document. Liniile de semnătură se pot insera doar în

documentele Word și registrele de lucru Excel.

O

linie de semnătură arată ca un loc rezervat pentru semnături obișnuit care

apare într-un document imprimat, dar funcționează altfel. Când este introdusă o

linie de semnătură într-un document Office, autorul documentului poate

specifica informații privind semnatarul prevăzut, precum și instrucțiuni pentru

semnatar. Când se trimite o copie electronică a documentului către semnatarul

prevăzut, această persoană vede linia de semnătură și un anunț spunând că este

solicitată semnătura sa. Semnatarul poate face clic pe linia de semnătură

pentru a semna digital documentul. Semnatarul poate tasta o semnătură, poate

selecta o imagine a semnăturii sale sau poate scrie o semnătură utilizând

caracteristica de cerneală a unui Tablet PC. Când semnatarul adaugă o reprezentare

vizibilă a semnăturii sale la document, se adaugă simultan o semnătură digitală

pentru a autentifica identitatea semnatarului. După ce un document se semnează

digital, va deveni doar în citire pentru a împiedica modificări ale

conținutului.

Capacitatea

de a captura semnături digitale utilizând linii de semnătură în documentele

Office face posibile în organizații procesele de semnare ce nu mai implică

hârtii pentru documente cum ar fi contracte sau alte acorduri. Spre deosebire

de semnăturile pe hârtie, semnăturile digitale pot oferi o înregistrare exactă

a ceea ce s-a semnat, permițând astfel verificarea semnăturii pe viitor.

Pentru a adăuga o linie de semnătură la un document

1.

Plasați indicatorul în

locul din document unde doriți să adăugați o linie de semnătură.

2.

În fila Inserare,

grupul Text, indicați spre săgeata de lângă Linie de semnătură,

apoi faceți clic pe Linia de semnătură Microsoft Office.

3.

În caseta de dialog Configurare

semnătură, tastați informații despre persoana care va semna pe această

linie de semnătură. Aceste informații se vor afișa direct sub linia de

semnătură din document. Alegeți oricare dintre variantele

următoare:

·

Tastați numele

semnatarului în caseta Semnatar sugerat.

·

Tastați titulatura

profesională a semnatarului (dacă există) în caseta Sugestie pentru funcția

semnatarului.

·

Tastați adresa de poștă

electronică a semnatarului (dacă există) în caseta Sugestie pentru adresa de

poștă electronică a semnatarului.

4.

Dacă doriți să dați

semnatarului instrucțiuni, tastați aceste instrucțiuni în caseta Instrucțiuni

semnătură. Aceste instrucțiuni se afișează în caseta de dialog Semnătură

utilizată de semnatar pentru a semna documentul.

5.

Dacă doriți ca

semnatarul să poată trece și comentarii alături de semnătură, bifați caseta de

selectare Se permite semnatarului să adauge comentarii în dialogul Semnare.

6.

Dacă doriți să afișați

în linia de semnătură data la care s-a adăugat semnătura, bifați caseta de

selectare Se afișează data semnării în linia semnăturii.

7.

Faceți clic pe OK.

8.

Pentru a adăuga linii

de semnătură suplimentare, repetați pașii de la 1 la 7.

Semnarea liniei de semnătură dintr-un document

Când semnați linia de semnătură dintr-un document Office,

adăugați atât o reprezentare vizibilă

a semnăturii cât și o semnătură

digitală.

1.

În document, faceți

dublu clic pe linia de semnătură unde vi se solicită semnătura.

2.

În caseta de dialog Semnați,

alegeți una dintre următoarele variante:

·

Pentru a adăuga o

versiune imprimată a semnăturii, tastați-vă numele în caseta de lângă X.

·

Pentru a selecta o

imagine cu semnătura scrisă, faceți clic pe Selectare imagine. În caseta

de dialog Selectate imagine semnătură, găsiți locația fișierului imagine

cu semnătura, selectați fișierul dorit, apoi faceți clic pe Selectare.

·

Pentru a adăuga o

semnătură scrisă de mână (doar pentru utilizatorii de Tablet PC), scrieți

semnătura în dreptul numelui, în caseta de lângă X, utilizând

caracteristica de scriere în cerneală.

воскресенье, 7 апреля 2013 г.

Sisteme Firewall pentru Windows

Un Firewall de protecție poate ține la distanță traficul Internet cu intenții rele, de exemplu hackerii, viermii și anumite tipuri de viruși, înainte ca aceștia să pună probleme sistemului. În plus, un Firewall de protecție poate împiedica participarea computerului la un atac împotriva altora, fără cunoștința sau voința utilizatorului. Utilizarea unui Firewall de protecție este importantă în special dacă rețeaua sau computerul de protejat sunt conectate în permanență la Internet.

Un Firewall de protecție este o aplicație sau un echipament software care monitorizează și filtrează permanent transmisiile de date realizate între PC sau rețeaua locală și Internet, în scopul implementării unei "politici" (metode) de filtrare. Această politică poate însemna:

- protejarea resurselor rețelei de restul utilizatorilor din alte rețele similare, toate interconectate printr-o rețea de arie largă sau/și Internet. Posibilii atacatori sunt identificați, atacurile lor asupra PC-ului sau rețelei locale putând fi oprite.

- controlul resurselor la care au acces utilizatorii locali (din rețeaua locală).

Funcționare

Un Firewall de protecție cooperează îndeaproape cu un program de rutare, care examinează fiecare pachet de date din rețea (fie cea locală sau cea exterioară) ce va trece prin serverul pasarelă, pentru a hotărî dacă va fi trimis mai departe spre destinație sau nu. De asemenea, un paravan de protecție include sau lucrează împreună cu un server proxy care face cereri de pachete în numele stațiilor de lucru ale utilizatorilor. În cele mai întâlnite cazuri aceste programe de protecție sunt instalate pe calculatoare ce îndeplinesc numai această funcție și care sunt instalate în fața ruterelor.Soluțiile de protecție prin Firewall se împart în două mari categorii:

- soluțiile profesionale hardware sau software dedicate protecției întregului trafic dintre rețeaua unei întreprinderi sau instituții, ca de ex. dintre Universitatea "Alexandru Ioan Cuza" din Iași și restul Internetului

- Firewall de protecție personale dedicate monitorizării traficului pe calculatorul personal.

Astfel, un Firewall de protecție este folosit pentru două scopuri:

- pentru a ține în afara rețelei pe utilizatorii rău intenționati (viruși, viermi cybernetici, hackeri, crackeri)

- în același timp, pentru a deservi utilizatorii locali (colegi, angajați, clienți) în rețea în mod normal, conform autorizărilor respective.

Politica Firewall de protecție

Înainte de a construi un Firewall de protecție trebuie hotărâtă politica sa, pentru a ști exact care va fi funcția sa și în ce fel se va implementa această funcție.Politica Firewall de protecție se poate alege urmând câțiva pași simpli:

- se aleg întâi serviciile care trebuie oferite de Firewall de protecție

- se desemnează grupurile de utilizatori care vor fi protejați

- se definește amănunțit gradul de protecție de care are nevoie fiecare grup de utilizatori și cum vor fi implementate protecțiile necesare

- se face cunoscut utilizatorilor că oricare alte forme de acces nu sunt permise

Clasificări

Firewall de protecție pot fi clasificate după:- stratul din stiva de rețea la care operează

- modul de implementare

- Stratul 2 (MAC) și 3 (diagramă informații): filtrare de pachete (packet filtering).

- Stratul 4 (transport): tot filtrare de pachete, dar se poate diferenția între protocoalele de transport și există opțiunea unui paravan cu menținere de stare ("stateful firewall"), în care sistemul știe în orice moment care sunt principalele caracteristici ale următorului pachet așteptat, evitând astfel o întreagă clasă de atacuri

- Stratul 5 (aplicație): paravan la nivel de aplicație (există mai multe denumiri). În general se comportă ca un server proxy pentru diferite protocoale, analizând și luând decizii pe baza cunoștințelor despre aplicații și a conținutului conexiunilor. De exemplu, un server SMTP cu antivirus poate fi considerat drept un paravan la nivel de aplicație pentru e-mail.

- dedicate, în care dispozitivul care rulează software-ul de filtrare este dedicat acestei operațiuni și este practic "inserat" în rețea (de obicei chiar după router). Are avantajul unei securități sporite.

- combinate cu alte facilități de rețea. De exemplu, ruterul poate funcționa în același timp și pe post de paravan de protecție, iar în cazul rețelelor mici același calculator poate juca în același timp mai multe roluri: de paravan, ruter, server de fișier, server de imprimare ș.a.

Studierea politicilor de utilizare a unui firewall

Termenul firewall (zid de

foc, zid de protecţie) are mai multe sensuri in funcţie de implementare şi

scop. Firewall-ul e o maşină conectată la internet pe care vor fi implenmentate

politicile de securitate. Va avea două conexiuni la două reţele diferite. O

placă de reţea este conectată la Internet, iar cealaltă placă la reţeaua

locală. Orice pachet de informaţie care vine din Internet şi vrea să ajungă în

reţeaua locală trebuie întâi să treacă prin firewall. Astfel că firewall-ul

devine locul ideal pentru implementarea politicilor de securitate de reţea şi

pentru controlul accesului din exterior.

Politici firewall

O maşină firewall nu înseamnă nimic dacă

nu sunt definite politici firewall. În genere, firewall-urile au două scopuri:

1.

să ţină persoane

(viermi/hackeri/crackeri) afară.

2.

să ţină persoane

(angajaţi/copii) înnăuntru.

Pentru un firewall

există două moduri principale de abordare:

- Interzice totul in mod prestabilit şi permite explicit trecerea anumitor pachete.

- Permite totul in mod prestabilit şi interzice explicit trecerea anumitor pachete.

Crearea unei politici firewall este, în

esenţă, destul de simplă:

·

trebuie stabilit ce este permis

să iesă din reţeaua locală, dar mai ales ce este permis să intre în ea ( ce

tipuri de pachete ?)

·

trebuie stabilite serviciile pe

care o să le ofere firewall şi la cine o să ofere aceste servicii

·

trebuie descrise tipurile de

atacuri potenţiale pe care firewall-ul trebuie să le oprească

SECURITATEAPRIN FIREWALL

Un firewal (zid de protecţie, perete antifoc) este un sistem de protecţie

plasat înter două reţele care are următoarele proprietăţi :

-

obligă

tot traficul dintre cele două reţele să treacă prin el şi numai prin el, pentru

ambele sensuri de transmisie ;

-

filtrează

traficul şi permite trecerea doar a celui autorizat prin politica de securitate ;

-

este

el însuşi rezistent la încercările de

penetrare, ocolire, spagere exercitate de diverşi.

Un firewall nu este un simplu ruter sau calculator care asigură securitatea

unei reţele. El impune o politică de securitate, de control a accesului, de autentificare a

clienţilor, de configurare a reţelei. El protejează o reţea sigură din punct de

vedere al securităţii de o reşţea nesigură, în care nu putem avea încredere.

-

pentru

monitorizarea comunicaţiilor dintre reţeaua internă şi cea externă (servicii

folosite, volum de trafic, frecvenţa accesării, distribuţia în timp de etc.);

-

pentru

interceptarea şi înregistrarea tuturor comunicaţiilor dintre cele două

reţele ;

-

pentru

criptare în reţele virtuale.

Avantajele unui firewall

Într-un mediu fără firewall

securitatea reţelei se bazează exclusiv pe securitatea calculatoarelor gazdă

care trebuie să coopereze pentru realizarea unui nivel corespunzător de

securitate. Cu cât reţeaua

este mai mare, cu atât este mai greu de asigurat securitatea fiecărui

calculator. Folosirea

unui firewall asigură câteva avantaje :

1) Protecţia serviciilor vulnerabile prin filtrarea (blocarea) acelora care în mod obişnuit

sunt inerent mai expuse. De exemplu un firewall poate bloca intrarea sau ieşirea dintr-o reţea protejată a unor servicii expuse cum ar fi

NFS, NIS etc. De asemenea

mecanismul de dirijare a pachetelor din Internet poate fi folosit pentru rutarea

traficului către destinaţiii compromise. Prin intermediul ICMP firewall-ul

poate rejecta aceste pachete şi informa administratorul de reţea despre

incident.

2) Impunerea unei politici a accesului în

reţea deoarece un firewall poate

controla accesul într-o reţea privată. Unele calculatoare pot făcute accesibile

dei exterior şi altele nu. De exemplu, serviciile de poştă electronică şi cele

informaţionele pot fi accesibile numai pe unele calculatoare din reţeaua internă

protejându-le pe celelalte de expuneri la atacuri.

3) Concentrarea securităţii pe firewall

reduce mult costurile acestei faţă de cazul în care ar fi distribuită pe

fiecare staţie. Folosirea

altor soluţii cum ar fi Kerberos, implică modificări la fiecare sistem gazdă, ceea ce este mai greu de implementat

şi mai costisitor.

4) Întărirea caracterului privat al informaţiei care circulă prin reţea. În mod normal o

informaţie considerată pe bună dreptate nesenzitivă (navigarea pe Web, citirea

poştei electronice etc.) poate aduce atacatorilor informaţii dorite despre

utilizatori : cât de des şi la ce ore este folosit un sistem, dacă s-a citit poşta electronică, site-urile cele

mai vizitate etc. Asemenea iformaţii sunt furnizate de serviciul finger, altfel un serviciu util în

Internet. Folosirea unui firewall poate bloca asemenea servicii cum ar fi

finger, DNS etc. Blocarea ieşirii în exterior a informaţiei DNS referitoare la

sistemele gazdă interne, numele şi adresele IP, ascunde informaţie foarte

căutată de atacatori.

5) Monitorizarea şi realizarea de statistici privind folosirea reţelei sunt mult uşurate dacă

întregul trafic spre şi dinspre Internet se face printr-un singur punct

(firewall).

Dezavantajele unui firewall

Folosirea unui firewall are şi unele limitări şi dejavantaje, inclusiv

unele probleme de securitate pe care nu le

poate rezolva.

- Restricţionarea accesului la unele servicii considerate vulnarabile care sunt des solicitate de utişlizatori : FTP, telnet, http, NSf etc. Uneori politica de securitate poate impune chiar blocarea totală a acestora.

- Posibilitatea existenţei “unor uşi secrete” Un firewall nu poate proteja împotriva unor trape care pot apărea în reţea, de exemplşu accesul prin modem la unele cailculatoare gazdă. Folosirea modemuri de viteză mare pe o conexiune PPP sau SLIP deschide o “uşă” neprotejabilă prin firewall.

- Firewall-ul nu asigură protecţie faţă de atacurile venite din interior. Scurgerea de informaţii, atacurile cu viruşi, distrugerea intenţionată din interiorul reţelei nu pot fi protejate de firewall.

- Reducerea vitezei de comunicaţie cu exteriorul (congestia traficului) este o problemă majoră a unui firewall. Ea poate fi depăşită prin alegerea unor magistrale de mare viteză la interfaţa acestuia cu reţeaua internă şi cea externă.

- Fiabilitatea reţelei poate fi redusă dacă şi chiar dezastruoasă dacă sistemul firewall nu este fiabil.

Comparând avantajele şi limitările securităţii

prin firewall se poate concluziona că protejarea resurselor unei reţele este

bine să se facă atât prin sisteme firewall cât şi prin alte meeanisme şi

sisteme de securitate.

Componentele unui firewall

Componentele fundamentale ale unui

firewall sunt :

-

politica

de control a acesului la servicii ;

-

mecanismele

de autentificare ;

-

filtrarea

pachetelor;

-

serviciile

proxy şi porţile de nivel aplicaţie.

Politica de control a acesului la servicii defineşte în mod explicit

acele servicii care sunt permise şi carte sunt refuzate, precum şi cazurile de

exepţii şi condiţiile în care pot fi acceptate. O politică realistă trebuie să

asigure un echilibru între protejarea reţelei faţă de anumite riscuri cunoscute

şi asigurarea accesului utilizatorilor la resurse. Mai întâi se defineşte

politica de acces la serviciile reţelei, ca politică de nivel înalt, după care se

defioneţte politica de proiectare a firewall-ului ca politică subsidiară. Se pot implementa diverse politici de acces

la servicii :

-

interzicerea

accesului din Internet la reţeaua proprie şi accesul invers, din reţea spre

Internet;

-

accesul

din Internet dar numai spre anumite staţii din reţeaua proprie, cum ar fi

serverele de informaţii, serverele de e-mail ;

-

accesul

din internet spre anumite sisteme locale dar numai în situaţii speciale ţi

numai după autentificare reciprocă.

Politica de proiectare a firewall-ului se bazează pe două

sub-politici :

- ceea ce nu este interzis în mod explicit este permis

- ceea ce nu este permis în mod explicit este interzis.

Prima subpolitică este mai

puţin oportună deoarece oferă posibiulităţi de a ocoli sistemul de securitate

prin firewall. Pot apărea servicii noi, necunoscute, se pot folosi porturi TCP/UDP nestandard etc. Eficienţa

unui sistem firewall de protecţie a unei reţele depinde de de politica de acces

la servicii, de politica de proiectare a firewall-ului şi de arhitectura

acestuia.

Implementarea securităţii prin firewall

Implementarea

securităţii pritr-un sistem firewall se poate face respecând următorii paşi:

-

Definirea politicii de securitate

prin firewall

-

Definirea cerinţelor de

funcţionare şi securitate peri firewall

-

Procurarea unui firewall

-

Administrarea unui firewall.

Politica

de securitate prin firewall are două niveluri de abordare: politica de acces la

servicii şi politica de proiectare a firewall-ului. Gradul de îndeplinire a

securităţii pe cele două nivele depinde în mare măsură de arhitectura

sistemului firewall. Pentru a defini o politică de proiectare a firewall-ului,

trebuie examinate şi documentate următoarele:

·

Ce servicii urmează a fi folosite

în mod curent şi ocazional

·

Cum şi unde vor fi folosite

(local, la distanţă, prin Internet, de la domicilui)

·

Care este gradul de sensibilitate

al informaţiei, locul unde se află şi ce persoane au acces au ‚acces ocazional sau curent

·

Care sunt riscurile asociate cu

furnizarea accesului la aceste informaţii

·

Care este costul asigurării

protecţiei

În

vederea procurării componenetelor soft şi hard ale unui sistem firewall,

trebuie definite cât se poate de concret cerinţele de funcţionalitate şi de

securitate ale acestuia. Pentru aceasta este recomandabil să se ţină seama de

următoarele aspecte:

·

În ce măsură poate fi suportată o

politică de securitate impusă de organizaţie şi nu de sistem în sine

·

Flexibilitatea, gradul de

adaptabilitate la nio servicii sau ceinţe determinate de schimbările în

politica de securitate

·

Să conţină mecanisme avansate de

autentificare sau posibilităţi de instalare a acestora

·

Să foloseească tehnici de filtrare

de tip permitere/interzicere acces la sisteme, aplicaţii, servicii

·

Regulile de filtrare să permitpă

selectarea şi combinarea cât mai multor atribute (adrese, porturi, protocoale)

·

Pentru servicii ca TELNET, FTP etc

să permită folosirea serviciului proxy individuale sau comune

·

Firewall-ul şi accesul public în

reţea trebuie corelate astfel încât serverele informaţionale publice să poată

fi portejate de de firewall, dar să poată fi separate de celelalte sisteme de

reţea care nu furnizează acces public

·

Posibilitatea ca firewall-ul şi

sistemul de operare să poată fi

actualizate periodic

Filtrarea pachetelor

Un

serviciu securitate foarte eficient relizabil prin firewall este filtrarea pachetelor. El permte sau blochează

trecerea unor anumite tipuri de pachete în funcţie de un sistem de reguli

stabilite de administratorul de

securitate. De exemplu filtrarea pachetelor IP se poater face după diferite

câmpuri din antetul său: adresa IP a sursei, adresa IP a destinaţiei, tipul

protocol (TCP sau UDP), portul sursă sau portul destinaţie etc.

Filtrarea se poate face într-o varietate

de moduri: blocare conxiuni spre sau dinspre anumite sisteme gazdă sau reţele,

blocarea anumitor porturi etc.

Filtrarea de pachete se realizează, de

obicei, la nivelul ruterelor. Multe rutere comerciale au capacitatea de a

filtra pachete pe baza câmpurilor din antet.

Următoarele

servicii sunt înmod inerent vulnerabile şi de accea se recomandă blocarea lor

la nivelul firewall-ului:

·

tftp (trivial file transfer

protocol), portul 69folosit de obicei pentru secvenţa de boot a staţiilor fără

disc, a serverelor de terminale şi a ruterelor. Configurat incorect, el poate

fi folosit pentru citirea oricărui fişier din sistem;

·

X Windows, porturile începând cu

6000. Prin intermediul serverelor X intruşii pot obţine controlul asupra unui

sistem gazdă;

·

RPC (Remote Procedure Call),

portul 111, inclusiv NIS şi NIF care pot fi folosite pentru a obţine informaţii

despre sistem, despre fişisrele stocate;

·

Rolgin, rsh, rexec, porturile 513,

514, 512 servicii care configurate incorect pot pemite accesul neautorizat la

conturi şi comenzi de sistem.

Următoarele servicii sunt, în mod

obişnuit, filtrazte şi restricţionate numai la acele sisteme care au nevoie de

ele:

a)

Telnet, portul 23, restricţionat

numai spre anumite sisteme;

b)

Ftp, porturile 20 şi 21,

restricţionat numai spre anumite siusteme;

c)

SMTP, portul 25, restricţionat numai

spre un server central de mail;

d)

RIP, portul 25, care poate fi uşor

înşelat şi determinat să redirecţioneze pachete;

e)

DNS, portul 53, care poate furniza

informaţii despre adrese, nume, foarte urmărit de atacatori;

f)

UUCP (Unix to Unix CoPy), portul

540, care poate fi utilizat pentru acces neautorizat;

g)

NNTP (Network Nwes Transfer

Protocol), portul 119 pentru accesul la diferite ştiri din reţea;

h)

http, (portul 80), restricţionat

spre o poartă de ap0licaţii pe care rulează servicii proxy.

Nivelurile de filtrare a pachetelor corespund nivelelor din

arhitectura OSI sau TCP/IP. Antetul de reţea IP conţine patru câmpuri relevante

pentru filtrarea pachetelor: cele două adrese, sursă şi destinaţie, tipul de

protocol de nivel transport şi câmpul de opţiuni IP. Opţiunea IP cea mai

relevantă pentru facilităţi de filtrare este

dirijarea de la sursă (source routing). Ea permite edxpeditorului unui

pachet să specifice ruta pe care acesta o va urma spre destinaţie. Scopul său

este de a nu trimite pachete în zone în care tabelele de dirijare ale

pachetelor sunt incorecte sau ruterele sunt defecte.

Antetul

de nivel transport conţine câmpurile port sursă şi destinaţie şi câmpul de

indicatori (flag-uri). TCP fiind un protocol orientat pe conexiune, înaintea

transferului de pachete se sabileşte ruta prin intermediul unui pachet de

setare care are câmpul ACK de un bit setat pe 0. Bitul ACK este foarte

important din punct de verdrere al filtrării. Dacă se doreţte blocarea unei

conexiunu TCP este sufuicient a se bloca primul pachet identificat prin

valoarea 0 a câmpului ACK. Chiar dacă următoarele pachete cu ACK =1

corespunzătoare aceleiaşi conexiuni vor

trece prin filtru , ele nu vor fi asamblate la destinaţie din cauza lipsei

informaţiilor despre conexiune, informaţii conţinute în primul pachet. Practic,

conexiunea nu va fi realizată. Pe baza acestei particularităţi se poate impune

o politică de securitate care permite clienţilor din interior să se conecteze

în exterior la servere externe, dar nu permite clienţilor externi să se

conecteze în interior (la servere interne).

În filtrarea UDP sunt

posibile mai multe abordări:

-

interzicerera tuturor pachetelor

UDP;

-

permiterea conexiunilor la anumite

porturi UDP standard, considerate mai puţin periculoase;

-

se poate seta ruterul ca să

monitorizeze pachetele care pleacă din interior spre exterior astfel ca ele să

fie răspuns pachetele (cererile)

memorate (filtrare dinamică).

Reguli de filtrare a pachetelor

Filtrarea

pechetelor se face după reguli care fac parte din configurarea ruterului şi

care pot fi reguli explicite sau implicite. De exemplu, interzicerea a tot ce

nu este permis în mod explicit este o interzicere implicită. Regula filtrătrii

implicite este mai bună din punct de vedere al securităţii deoarece ne asigură

că în afara cazurilor pe care le dorim să treacă, celelalte sunt filtrate, deci

sunt eviitate situaţii neprevăzute de acces. Regulile fac parte din

configuraţia ruterului. Pentru a decide trimiterea sau blocarea unui pachet,

regulule sunt parcurse pe rând, până se găseşte o concordanţă şi se conformeză

acesteia. Dacă nu se găseşte o asemenea concordanţă, pachetului i se aplică regula implicită. În

cazul filtrării după adresă, există următoarele riscuri:

1.

simpla filtrare nu poate fi sigură

deoarece adresa sursă poate fi falsificată. Un răuvoitor poate simula că

trimite pachete de la un utilizator de încredere. El nu va primi răspuns, dar

simplul acces în reţea poate reprezenta o ameninţare.

2.

atacul de tip “omul din mijloc” în care un atacator

de interpune pe calea dintre sursă şi destinaţie şi interceptează pachetele

venind din ambele sensuri. Evitarea unei

asemenae situaţii se poate face prin autentificare reciprocă folosind mecanisme

criptografice avansate.

Filtrarea

după serviciu este de fapt filtrarea dopă porturile sursă şi destinaţie. În

UNIX porturile privilegiate (0¸1023) sunt

ocupate doar de servere, nu de clienţi. Pe aestea ruleazî aplicaţii sau

servicii specifice superuser-ilor. Porturile mai mari de 1024 sunt filosite de

clienţi şi se pot aloca în mod aleator.

Procurarea unui firewall

Există

două variante de procurare a unui firewall: realizare proprie sau de pe

Internet variante libere şi cumpărarea unui produs profesional la cheie. Ambele

au avantaje şi dezavantaje. Un firewall de firmă este puternic, verificat şi

oferă multe facilităţidar este mai scump. Unul construit pentru o anumită

organizaţie sau reţea permite ca specialiştii firmei să înţeleagă

specificaţiile de proiectare şi de utilizure a acestuia.

Înainte de a se lua decizia de procurare

trebuie să se afle răspunsuri la intrebări de fgelul:

-

cum se va verifica dacă produsul

firewall respectă cerinţele funcţionale

-

cum poate fi testat împotriva

diverselor atacuri

-

cine, cum şi cu ce mijloace va

face întreţinerea, repararea, actualizarea

sa

-

cum şi cine va face instruirea utilizatorilor

-

cun vor fi rezolvate eventuale

incidente de securitate.

Un exemplu de produs firewall de firmă

este TIS Firewall Toolkit (TIS FWTK) produs de firma Trust Information System.

El reprezintă un set de programe şi practici de configurare care pot fi

folosite pentru construirea de diverse tipuri de firewall. Componentele pot fi

folosite fie independent, fie în combinaţie cu componentele altor produse

firewall. Produsul este conceput pentru sisteme UNIX folosoind suita de protocoale

TCP/IP

printr-o interfaţă soket de tip Berkley.

Instalarea

FWTK persupune o oarecare experienţă în administrarea sistemelor UNIX. Deoarece

conponentele sunt prezentate sub forma unor programe de cod sursă scrise în “C”,

sunt necesare cuno;tin’e referitoare la folosirea utilitatrului make.

FWTK

are trei componente de bază:

-

concepţii de proiectare

-

practici de configurare şi

strategii de verificare

-

componente software.

Câteva

dintre componentele soft sunt următoarele:

1.

SMAP/SMAPT pentru serverul de poştă electronică. El ajută la implementarea

serviciului SMTP. SMAP acceptă mesaje venite din reţea pe care le scrie într-un

director propriu fără a permite accesul la restul sistemului de fişiere.

Fişierele create în acest director sunt

blocate până se încarcă în intregime.

Ulterior se deblochează şi permite smapd-ului

să acţioneze asupra sa. Smapd-ul este

un program care inspectează coada, scoate fişierele şi le trimite

destinatarului prin sendmail.

2.

FTP-GW este un server proxy pentru ftp care poate efectua operaţii de tipul

logare, interzicere, autentificare etc. Pentru autentificare sunt recunoscute

mai multe protocoale: SecurID produs

de Security Dynamics, SNK produs de Digital Patways, Silver Card etc.

3.

TELNET-GW este un server proxy pentru telnet folosit la conectarea

utilitzatorului la sistem.

4.

PLUG-GW este un server proxy generic care

suportă o gamă restrânsă de protocoale şi utilizatori. El examinează adresa de

la care s-a iniţiat conexiunea şi portul pe care a primit-o şi crtează o nouă conexiune la un

alt sistem gazdă pe acelaşi port.

Подписаться на:

Комментарии (Atom)